La "llamada de atención" que ha supuesto el ataque de WannaCry

Image: REUTERS/Jason Redmond (UNITED STATES - Tags: BUSINESS SCIENCE TECHNOLOGY CRIME LAW) - RTX15D4T

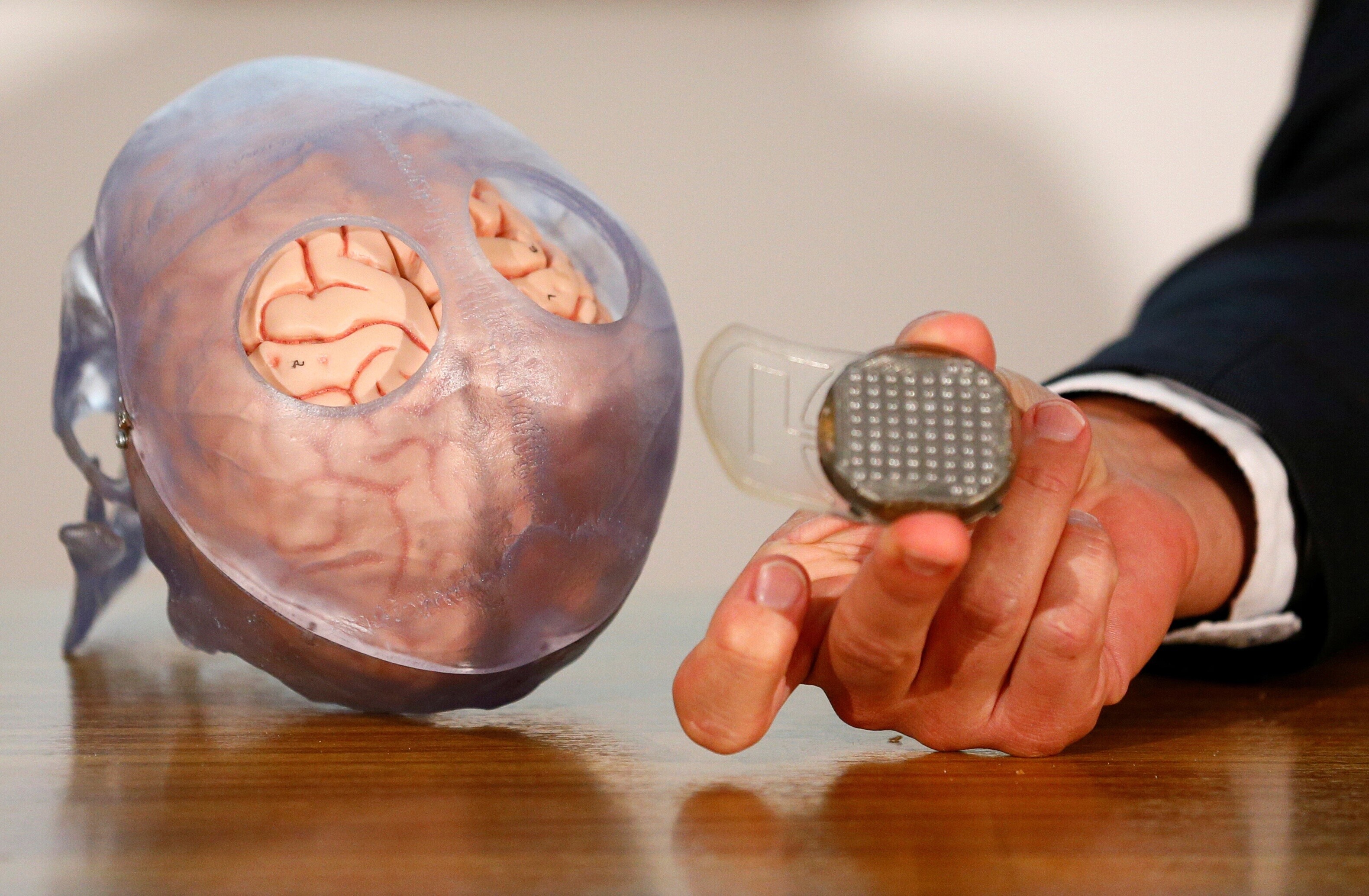

Una "llamada de atención" para los gobiernos y organizaciones coleccionistas de vulnerabilidades informáticas. Así calificó Microsoft al ciberataque masivo que comenzó el pasado viernes y ya dejó 200.000 afectados en al menos 150 países.

El gigante de la informática, además, responsabilizó a la Agencia Nacional de Seguridad estadounidense (NSA, por sus siglas en inglés) por lo sucedido."Hemos visto aparecer en WikiLeaks vulnerabilidades almacenadas por la CIA, y ahora esta vulnerabilidad robada a la NSA ha afectado a clientes en todo el mundo", señaló el principal asesor legal de Microsoft, Brad Smith.

"El software malicioso WannaCrypt usado en el ataque fue extraído del software robado a la Agencia de Seguridad Nacional en Estados Unidos", señala el ejecutivo.

Asimismo, Smith reconoció la "responsabilidad" de Microsoft en la respuesta a esa "llamada de atención" que ha supuesto el ataque de WannaCry, que explota vulnerabilidades en el sistema operativo Windows descubiertas y "robadas" a la NSA.

El ejecutivo advirtió, en el blog oficial de la compañía tecnológica, que el "acopio" de vulnerabilidades informáticas por parte de los gobiernos se ha convertido en un "patrón emergente" que causa "daños generalizados" cuando la información se filtra.

Para el ejecutivo de Microsoft, el ciberataque representa un vínculo "imprevisto pero preocupante" entre las que consideró las dos amenazas más serias para la ciberseguridad: la actuación a nivel estatal y la actuación criminal organizada, según manifestó.

Smith comparó el ataque del programa maligno WannaCry al robo de "armas convencionales" al ejército estadounidense para exigir a los gobiernos que cambien sus "métodos" y se adhieran a las "mismas normas" que rigen en el mundo físico.

En este sentido, recordó que el pasado febrero la compañía llamó a renovar la Convención Digital de Ginebra para que sea un requisito gubernamental "informar de las vulnerabilidades a los proveedores, en lugar de almacenarlas, venderlas o aprovecharlas".

El ejecutivo de Microsoft urgió a una "acción colectiva" y al trabajo en común del sector tecnológico, los clientes y los gobiernos para generar una mayor protección frente a ciberataques.

La firma tecnológica tiene 3.500 ingenieros de seguridad en su plantilla.

"Hemos estado trabajando a destajo desde el viernes para ayudar a nuestros clientes afectados por el incidente", aseguró el asesor legal, quien destacó los "pasos adicionales" tomados por Microsoft para asistir a sus usuarios con sistemas antiguos de la compañía.

No obstante, matizó que el hecho de que tantos ordenadores fueran vulnerables al ataque dos meses después de que Microsoft lanzara el "parche" para el fallo demuestra que "no hay manera de que los clientes se protejan contra las amenazas a menos que actualicen sus sistemas".

El ransomware WannaCry, que exige un pago en la moneda digital Bitcoin para recuperar el acceso a los ordenadores, ha golpeado a centros de salud en el Reino Unido, grandes empresas en Francia y España, la red ferroviaria en Alemania, organismos públicos en Rusia y universidades en China, entre otros.

Un experto informático no identificado del Reino Unido consiguió que el ciberataque quedara inhibido varias horas después de comenzar a causar estragos el viernes, pero advirtió de que nuevas versiones del malware se propagarán "con bastante probabilidad el lunes".

Aunque la mayoría de las compañías están trabajando para evitar que esa amenaza se concrete, este lunes ya se han comenzado a reportar los primeros casos de ataques, especialmente en Asia y Oceanía, pero no de la dimensión prevista inicialmente.

El gobierno de Corea del Sur señaló que se presentaron nueve casos de rasomware, pero no dieron más detalles.

En Australia las autoridades señalaron que hasta el momento solo tres pequeñas compañías reportaron haber sido bloqueadas, mientras que en Nueva Zelanda el ministro de Asuntos Económicos dijo que pequeños incidentes sin confirmar están siendo investigados.

En Japón, dos de las compañías más grandes, Nissan e Hitachi, dijeron que tenían algunas unidades afectadas.

En China, el gigante del petróleo PetroChina dijo que en algunas de sus estaciones de servicio los usuarios no han podido usar el sistema de pago electrónico.

No te pierdas ninguna actualización sobre este tema

Crea una cuenta gratuita y accede a tu colección personalizada de contenidos con nuestras últimas publicaciones y análisis.

Licencia y republicación

Los artículos del Foro Económico Mundial pueden volver a publicarse de acuerdo con la Licencia Pública Internacional Creative Commons Reconocimiento-NoComercial-SinObraDerivada 4.0, y de acuerdo con nuestras condiciones de uso.

Las opiniones expresadas en este artículo son las del autor y no del Foro Económico Mundial.

Mantente al día:

Ciberseguridad

La Agenda Semanal

Una actualización semanal de los temas más importantes de la agenda global

Más sobre CiberseguridadVer todo

Christophe Blassiau, Michael Daniel and Michele Mosca

31 de octubre de 2025